今朝、TwitterでWindowsの脆弱性パッチが緊急リリースされたので、手動で適用する必要があるという記事を発見し、意外とやり方が難しいのではないかと思ったので、手順をまとめておきます。

※ 今回紹介する内容は2019年9月23日にCVE-2019-1367 | スクリプト エンジンのメモリ破損の脆弱性に対応するものですが、基本的な流れは、他のパッチでも同じになるかと思います。

※ Windows10での使い方を説明していますが、他のバージョンでも基本的な流れは同じですが、念のため、OS名+脆弱性パッチ+使い方などで検索してみてください。

Internet Explorerの脆弱性

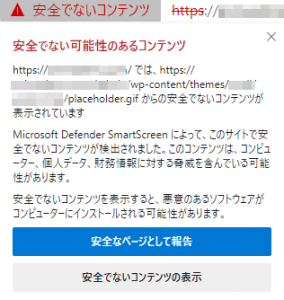

TwitterでTechCrunchの記事を見て、脆弱性のことを知ったのですが、Microsoftによると

Internet Explorer でメモリ内のオブジェクトを処理する方法に、リモートでコードが実行される脆弱性が存在します。この脆弱性により、攻撃者が現在のユーザーのコンテキストで任意のコードを実行できるように、メモリを破損させる可能性があります。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2019-1367

とのこと。Internet Explorerは使ってないけど、テスト用にまだ入っていた、ということで、念のためにパッチを当ててみました。

OSのバージョン・システムの種類の確認

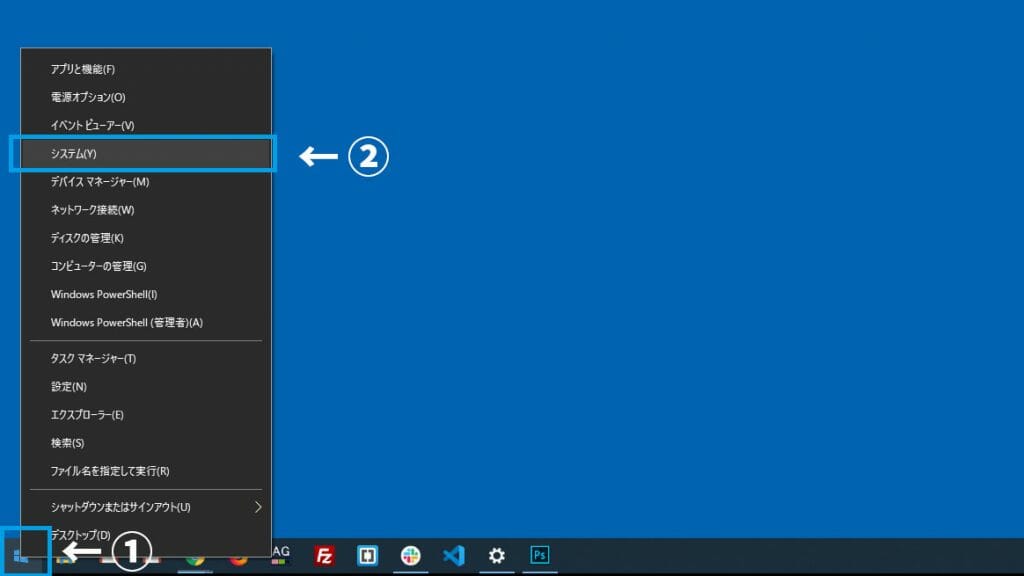

Windows10の場合、左下のスタートボタン (画像中の1番) を右クリックします。その後、システム(画像中の2番)を選択します。

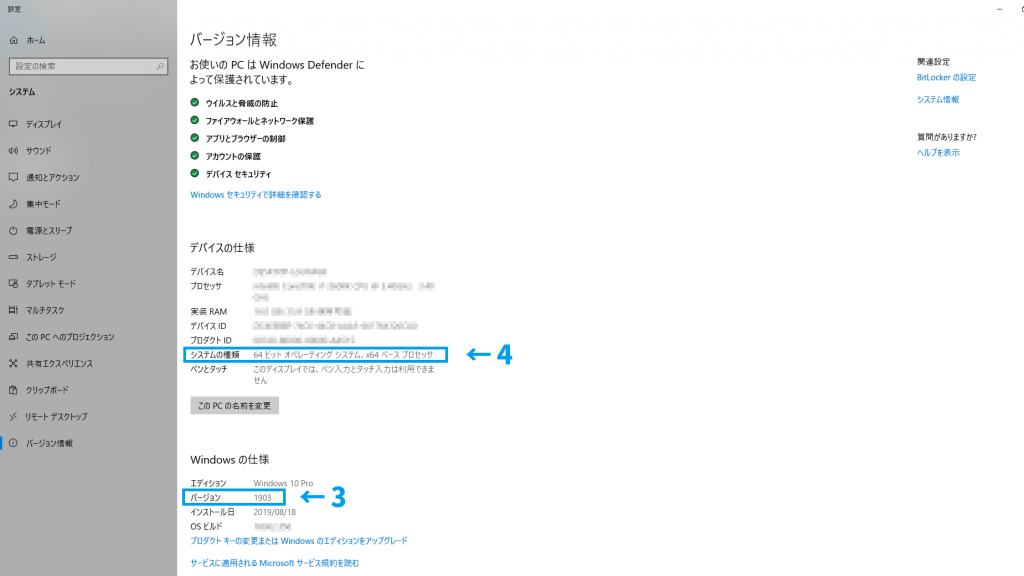

Windowsの仕様の欄のバージョン(画像の3番)、システムの種類(画像の4番)をメモ、もしくは、覚えておきます。

セキュリティ更新プログラムのページから選択

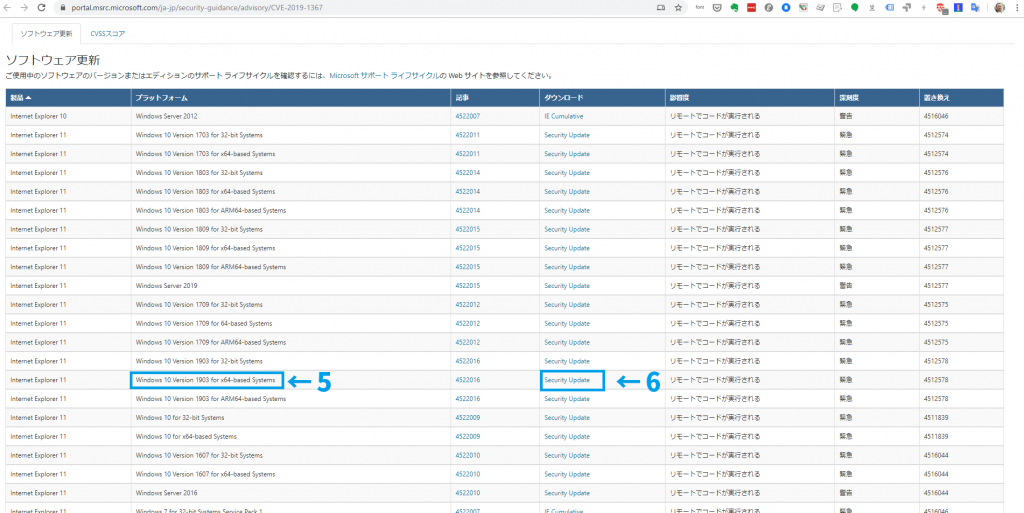

マイクロソフトの更新プログラムを公開しているページの、ソフトウェアの更新の箇所から、プラットフォームが該当するものを探し、そのダウンロードリンクをクリックします。

今回の脆弱性の場合は以下のURLです。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2019-1367

Versionは上の画像の3番、x64-basedや32-bitなどと記載されている項目は、上の画像の4番で表示されているものを選択します。

自分のPCの場合、バージョンが1903でシステムがx64ベースなので、下の画像の5番の行の6番のリンクをクリックします。

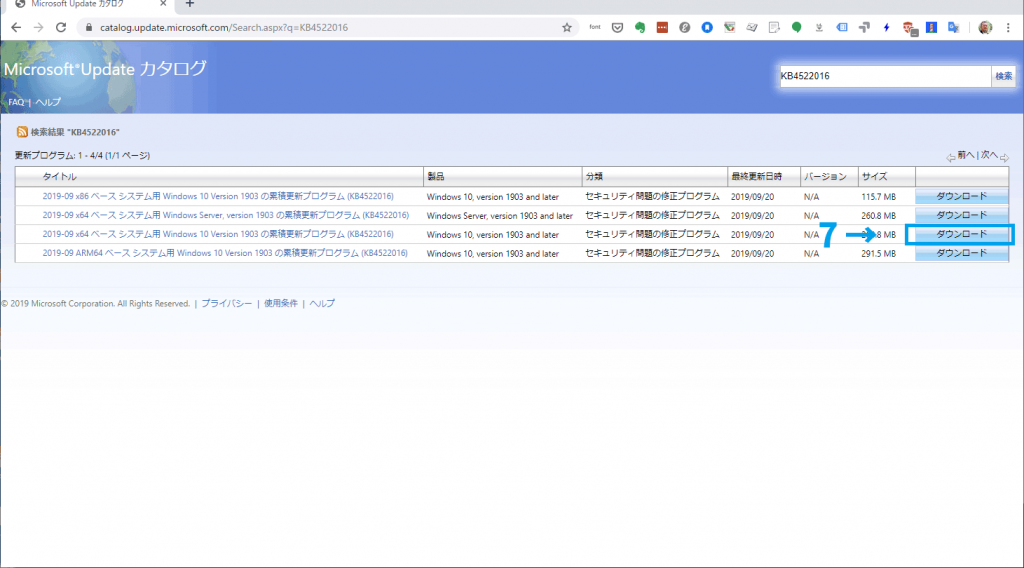

次のページでダウンロード先一覧が表示されるので、該当するシステム、バージョンのダウンロードボタン(今回の場合、下の画像の7番)をクリックします。

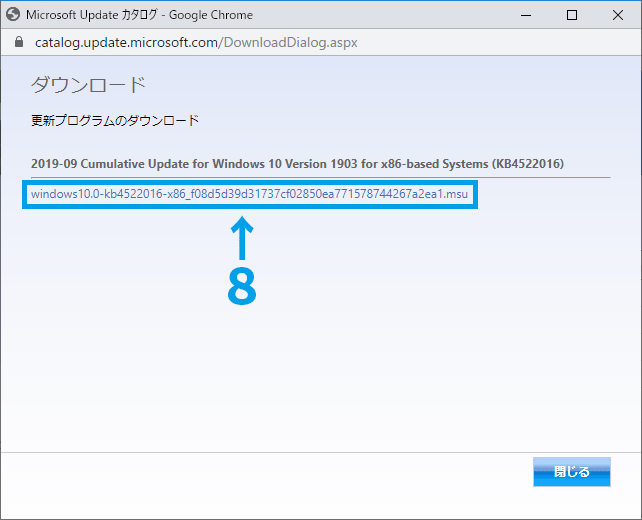

Microsft Update カタログというウィンドウが表示されるので、青い部分(下の画像の8番)をクリックします。

保存先を選択する画面が出てくるので、好きなフォルダを選択して、保存します。

ダウンロードが完了したら、そのファイルを開きます。

インストール

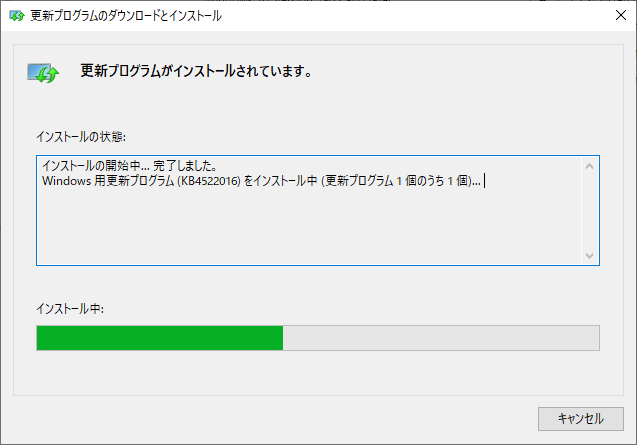

ダウンロードしたファイルを開くか、ダブルクリックすると自動的に更新プログラムがインストールされます。

なかなか目盛りが進まずイライラしますが、自分の環境では5分程度で、完了しました。

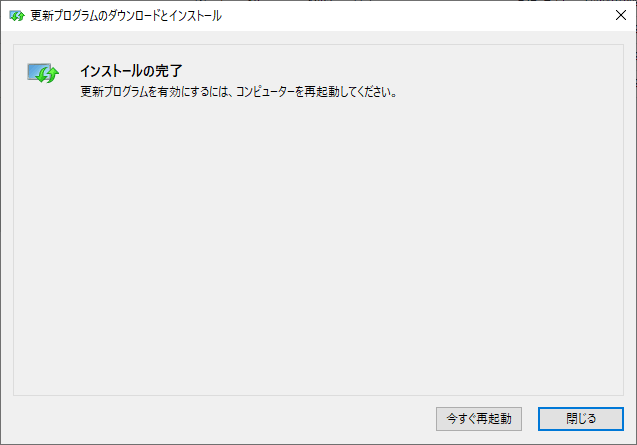

インストール完了後、PCを再起動すれば、作業は完了です。

再起動中に青い画面が何回か表示されますが、インストールと再起動を合わせて10分程度で済みました。ただ、これは適用するパッチ、利用しているPCスペックによって大幅に変わるので、始業前などよりも、時間に余裕のあるタイミングで行うのがオススメです。

更新履歴の確認

PCの再起動が完了したら、Windows Updateから、更新履歴の確認をしてみましょう。

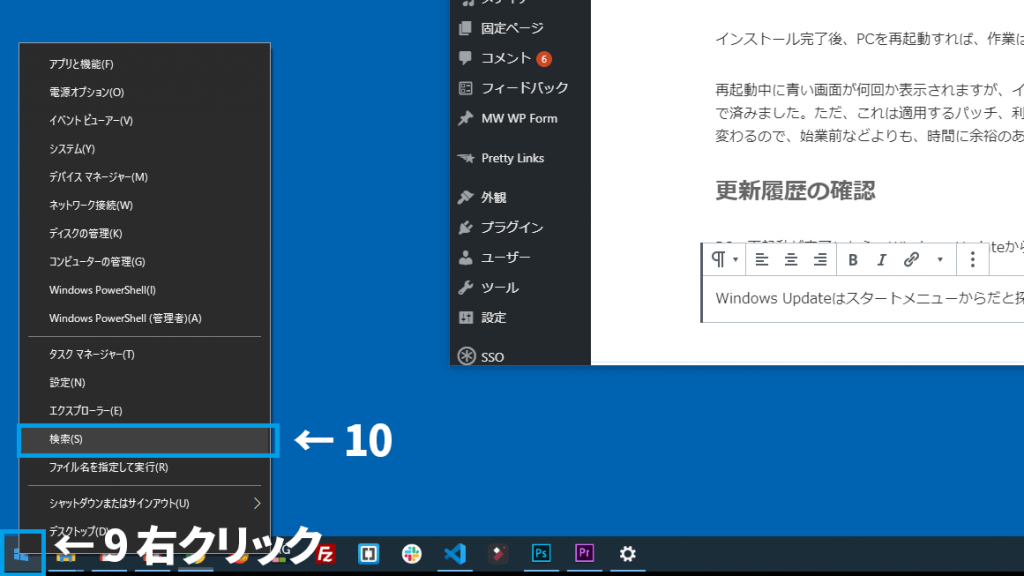

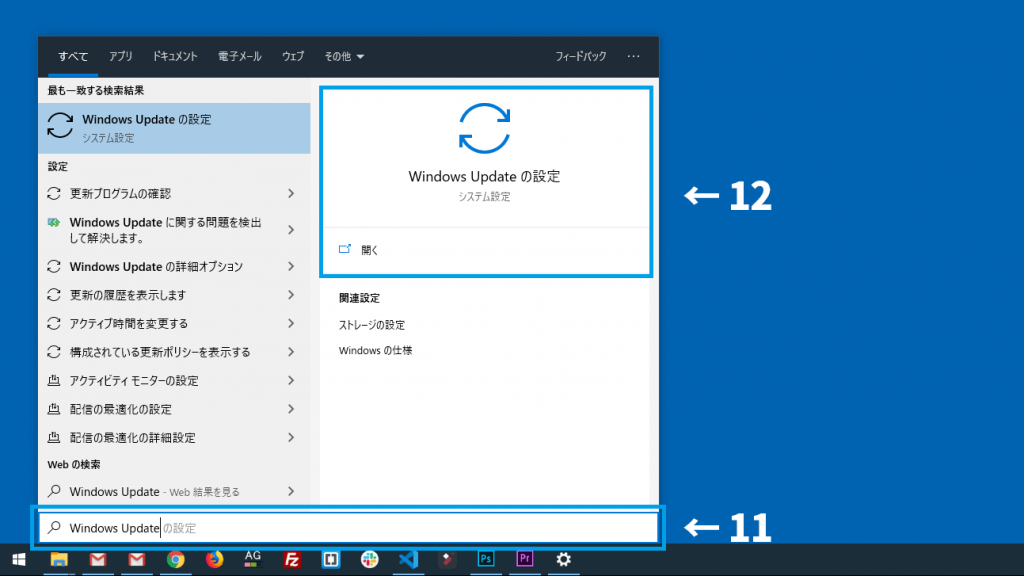

Windows Updateはスタートメニューからだと探しづらいので、検索してみます。

スタートメニュー(下の画像の9番)を右クリックし、検索(下の画像の10番)をクリックします。

検索欄(下の画像の11番)に「Windows Update」と入力すると、Windows Updateの設定という項目が候補として表示されるので、開くボタンか、Windows Updateの設定の文字をクリックします。

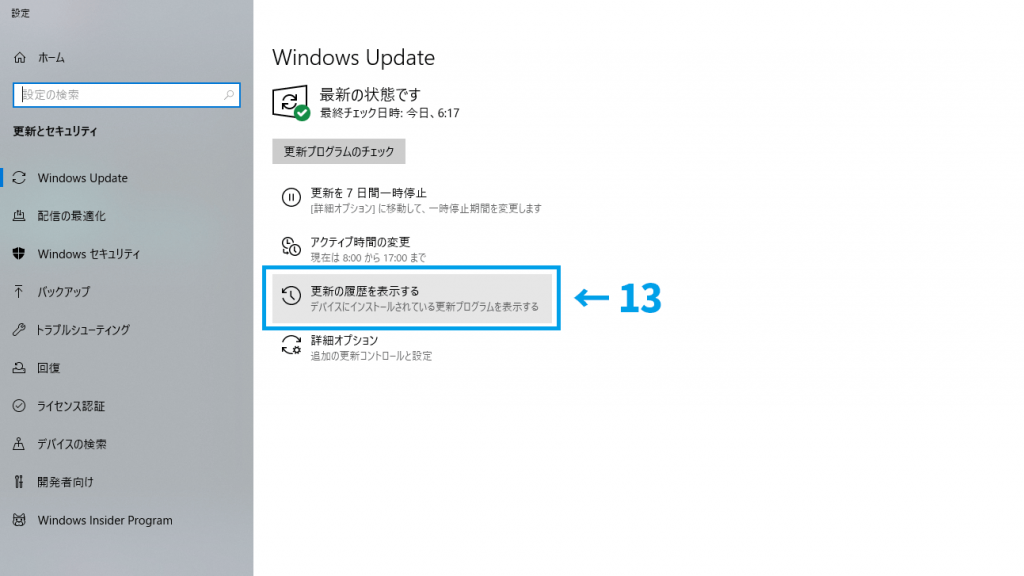

Windows Updateが表示されるので、更新の履歴を表示する(下の画像の13番)をクリックします。

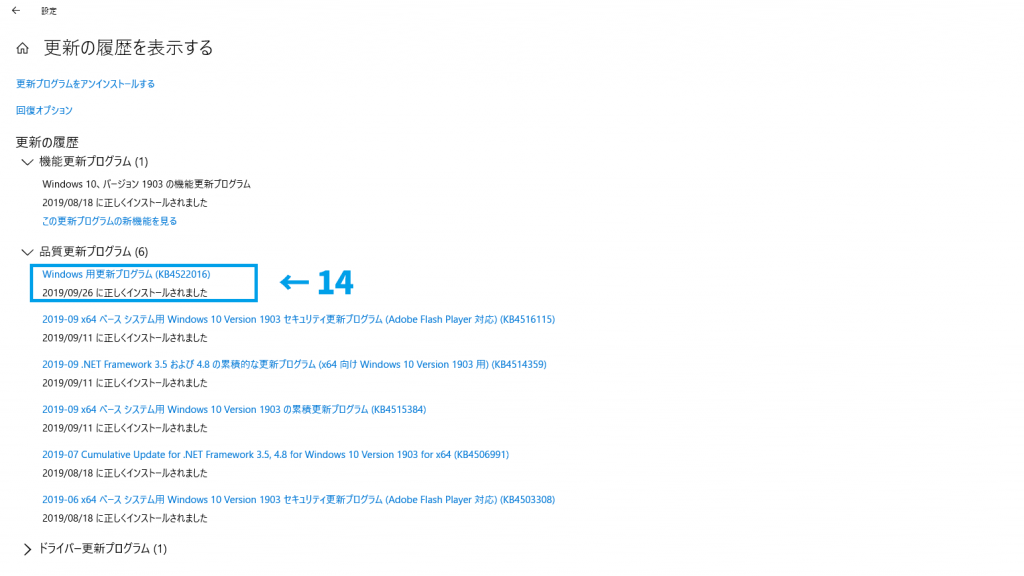

今までの更新の履歴が表示されますが、「品質更新プログラム」の項目に今回の更新(下の画像の14番)のように表示されていれば、脆弱性対応パッチのインストールは完了です。

まとめ

Windowsは毎月のように自動更新プログラムを提供していますが、緊急性のある脆弱性の場合、手動での対応が必要になります。

パッチによっては、少し手順が異なることもありますが、大まかな流れは変わりませんので、参考にしていただければ幸いです。

コメント